当前位置:首页 > Công nghệ > Soi kèo góc Celtic vs Bayern Munich, 3h00 ngày 13/2 正文

标签:

责任编辑:Thế giới

100 triệu tài khoản VK được rao bán trên thị trường chợ đen.

Peace đã cung cấp cho trang Motherboad danh sách dữ liệu chứa tổng cộng 100.544.934 hồ sơ và LeakedSource cũng cung cấp một phiên bản khác với ít hồ sơ hơn để xác minh. Dữ liệu chứa họ, tên, địa chỉ email, số điện thoại và mật khẩu của người dùng.

Peace cho biết ở thời điểm hắn hack VK, mật khẩu của người dùng không được mã hóa. Peace bán số dữ liệu này với giá 1 Bitcoin, tương đương 570 USD theo thời giá hiện tại.

Motherboard đã lấy ngẫu nhiên 100 tài khoản trong số đó và tìm kiếm thử thì thấy 92 tài khoản đang hoạt động. Một người bạn Nga của Motherboard xác nhận rằng các mật khẩu mà Peace cung cấp là chính xác.

Mặc dù vậy không phải tất cả số điện thoại được cung cấp đều chính xác. Tại thời điểm hiện tại, VK yêu cầu người dùng cung cấp số điện thoại để xác thực đăng ký nhưng trước đó thì không.

Theo Peace, VK đã bị hack từ khoảng giữa năm 2011 tới 2013. Hắn còn tuyên bố có quyền truy cập 71 triệu tài khoản khác nhưng quyết định không bán chúng.

LeakedSource cho biết trên blog của hãng rằng dữ liệu này được cung cấp bởi người dùng có biệt danh "Tessa88". Chính biệt danh này cũng đã từng được sử dụng để tiết lộ dữ liệu của người dùng MySpace gần đây.

Theo phân tích của LeakedSource, mật khẩu phổ biến nhất trong dữ liệu là "123456" với 709.067 lần xuất hiện. Các mật khẩu dễ đoán được dùng nhiều khác gồm "qwerty", "123123" và "qwertyuiop".

Hơn 1 triệu email sử dụng tên miền @mail.ru, một dịch vụ email phổ biến tại Nga.

Cả sáng lập viên Durov và phát ngôn viên của VK đều chưa đưa ra bất cứ bình luận gì.

Theo Trí thức trẻ/Motherboad

Phiên bản Facebook tự chế của Triều Tiên bị hack tơi tả" alt="100 triệu tài khoản Facebook Nga bị rao bán trên thị trường web đen"/>100 triệu tài khoản Facebook Nga bị rao bán trên thị trường web đen

Điều này có thể cho phép một người nào đó gửi cho bạn một liên kết vô hại trong một cuộc hội thoại nhắn tin Messenger, và sau đó thay đổi liên kết dẫn đến một gói cài đặt phần mềm độc hại và lây nhiễm hệ thống máy tính của bạn.

Việc khai thác lỗ hổng bảo mật trên, theo Check Point, được thực hiện khi tiến hành tìm kiếm trong Messenger cụm từ "message_id" định danh của một tin nhắn, sau đó làm thay đổi nội dung tin nhắn và gửi nó lại cho Facebook chấp nhận những nội dung mới như một sự xác thực, mà không báo cho người nhận về sự thay đổi.

"Bằng cách khai thác lỗ hổng này, kẻ tội phạm mạng có thể thay đổi toàn bộ cuộc trò chuyện mà không nạn nhân nào có thể nhận ra (...)," Oded Vanunu, chuyên gia bảo mật của Check Point, cho biết trong một tuyên bố.

Theo Check Point, lỗ hổng trên đã được phát hiện hồi đầu tháng này; Facebook đã được thông báo về lỗ hổng và kịp thời sửa chữa nó.

Trong một bài đăng blog ngày thứ Ba 7/6, Facebook giải thích rằng lỗi này chỉ ảnh hưởng đến ứng dụng Messenger trên Android. Thêm nữa, công ty truyền thông xã hội này tuyên bố lỗ hổng trên không thể được sử dụng để lây nhiễm hệ thống máy tính của người dùng với phần mềm độc hại, do vấp phải các hệ thống lọc, chống thư rác và chống virus của các công ty.

TheoVietnam+

Nhóm hacker tấn công tài khoản ông chủ Facebook là ai?" alt="Tin nhắn Facebook Messenger có thể bị thay đổi khi đã gửi?"/> |

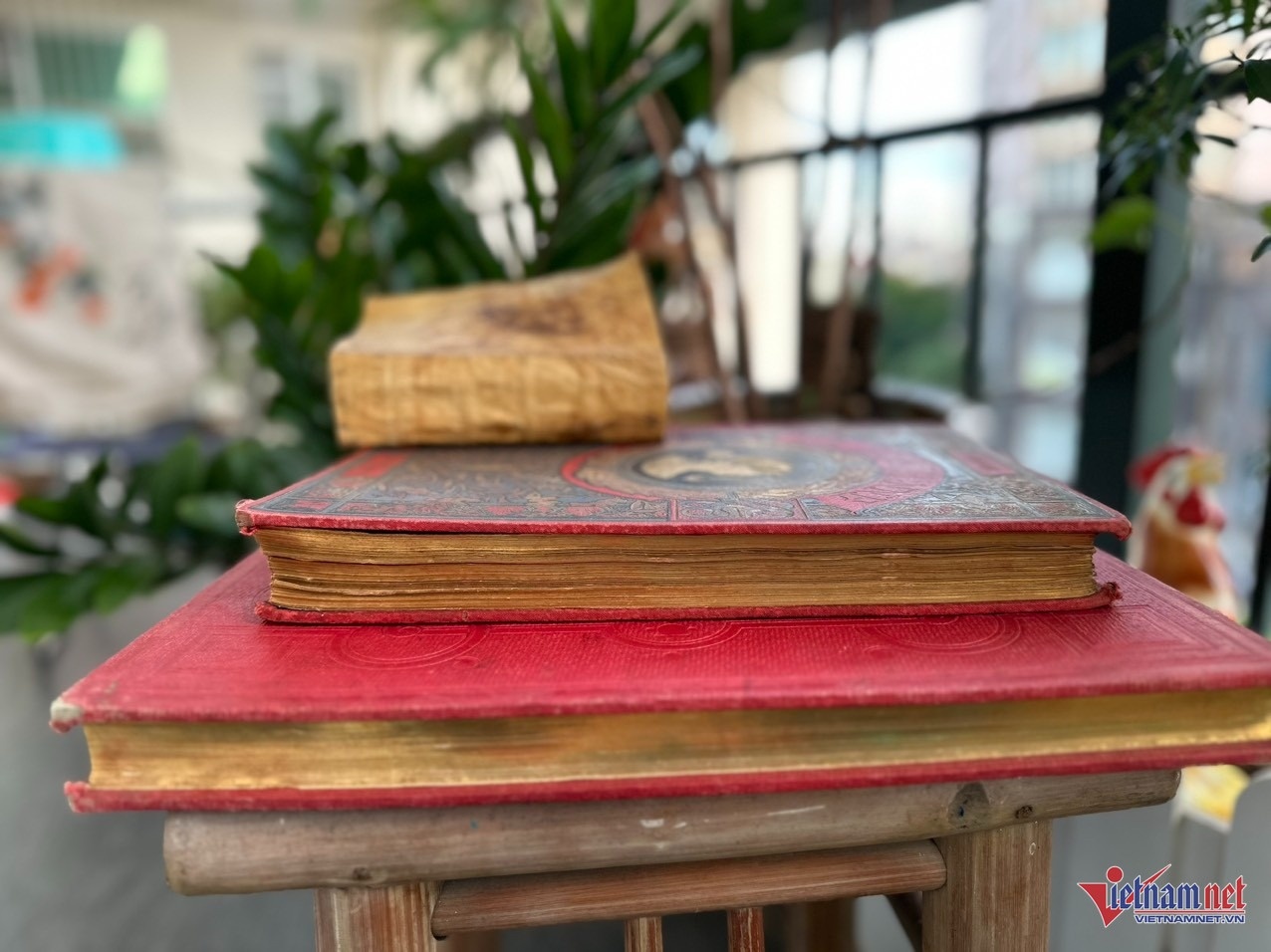

Cuốn sách "Old King Cole" (1985, NXB Gleniffer Press, Scotland) có số lượng hạn chế, được Tiến sĩ Nguyễn Mạnh Hùng sưu tầm ở Đức. Bảo tàng Gutenberg Museum (Mainz, Đức) hiện trưng bày cuốn sách nhỏ nhất thế giới này. |

|

Cuốn sách có kích thước 1mmx1mm, làm từ chất liệu giấy đặc biệt và in ấn tinh vi, đặt trong hộp kính - chính là kính hiển vi để độc giả dùng đọc. |

|

Dù siêu nhỏ, cuốn sách vẫn chứa toàn bộ nội dung bài đồng dao nổi tiếng của Anh. |

|

Cuốn sách không chỉ là kỳ công về kỹ thuật in ấn mà còn là biểu tượng của sự tiến bộ trong công nghệ chế tạo sách và thu nhỏ kích thước ấn phẩm. |

|

Cuốn sách "The Timechart of Biblical History" dài gần 3m, cung cấp cái nhìn toàn diện về lịch sử Kinh Thánh. Tiến sĩ Nguyễn Mạnh Hùng sưu tầm ở Anh cách đây hơn 10 năm và chỉ mang ra "khoe" tại trại hè Phật giáo 2024. |

|

Cuốn sách cổ bằng da từ thế kỷ 16, ông Hùng tình cờ thấy được khi đến thanh phố Florence, Italy, nơi có nhiều di tích. Ban đầu, ông phát tâm phải có một vật rất cổ làm kỷ niệm, không ngờ gặp được cuốn sách, thấy như là bạn tâm giao nên mua ngay. "Việc bảo quản tốt cuốn sách suốt mấy trăm năm cũng tạo động cho chúng tôi xuất bản và tìm cách cho ra đời những phiên bản đặc biệt, hạn chế", ông Hùng chia sẻ. |

|

Ông Hùng sưu tầm 2 cuốn sách mạ vàng ở Pháp. Với kỹ thuật mạ vàng thật công phu, sách vẫn sáng bóng sau mấy trăm năm. Ông khâm phục trình độ mạ vàng của các NXB châu Âu thời xưa, đặc biệt là Pháp. Dù đã nghiên cứu để mạ vàng sách do mình xuất bản nhưng chưa thành công, ông tin sẽ tìm ra cách, nếu không sẽ quay lại Pháp và châu Âu để học đến khi thành công. |

|

Đây là bộ sách cổ bằng chữ Hán Nôm, xuất bản tại Việt Nam mà ông Hùng mua ở Tiền Giang. |

TS Nguyễn Mạnh Hùng: 2 lần làm cháy nhà và đam mê sưu tầm sách cổ

Nhận định, soi kèo U19 Barcelona vs U19 Dinamo Zagreb, 20h00 ngày 12/2: Tưng bừng sân nhà

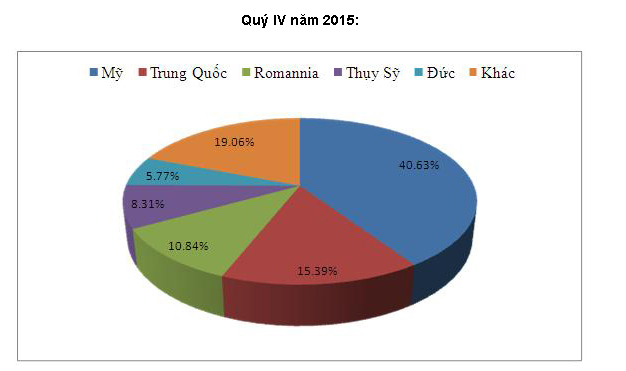

Thống kê của Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam VNCERT trong quý IV/2015 cho thấy, hệ thống thông tin của Việt Nam phải hứng chịu các cuộc tấn công từ rất nhiều quốc gia, đặc biệt là Mỹ, Trung Quốc, Rumani, Thụy Sĩ...

Thống kê của Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam VNCERT trong quý IV/2015 cho thấy, hệ thống thông tin của Việt Nam phải hứng chịu các cuộc tấn công từ rất nhiều quốc gia, đặc biệt là Mỹ, Trung Quốc, Rumani, Thụy Sĩ...Cụ thể, trong ba tháng cuối cùng của năm, Mỹ là nguồn khởi phát nhiều cuộc tấn công nhất nhằm vào các hệ thống mạng VN với 40.63%, kế đến là Trung Quốc với 15.39%, Rumani 10.84%, Thụy Sĩ 8,31%.... cùng nhiều quốc gia khác.

|

| Số liệu các nguồn tấn công vào hệ thống thông tin của VN trong QIV/2016 (Nguồn: VNCERT) |

"Những quốc gia này có nền công nghệ thông tin rất phát triển, do đó các đơn vị, tổ chức trong nước cần liên kết chặt chẽ với các nước trong khu vực cũng như trên thế giới để cập nhật kiến thức, nâng cao khả năng ứng phó với các lực lượng tấn công mạng từ quốc gia nước trên thế giới", đại diện VNCERT khuyến nghị.

Cũng theo Trung tâm này, trong năm 2015, có nhiều hình thức tấn công với những kỹ thuật khác nhau nhằm vào người dùng Việt, phổ biến nhất là các kỹ thuật: Tấn công dò quét điểm yếu dịch vụ UPNP, tấn công từ chối dịch vụ, tấn công dò mật khẩu dịch vụ FTP bằng phương pháp vét cạn (brute force login attempt) …

Trước đó, Báo cáo toàn cầu quý IV/2015 của một hãng bảo mật lớn là Kaspersky công bố trên Securelist.com cũng đưa ra những cảnh báo tương tự, khi Việt Nam nổi lên như một trong những quốc gia phải hứng chịu nhiều nguy cơ tấn công nhất.

Dựa trên dữ liệu thu thập từ Mạng lưới Bảo mật Kaspersky (KSN), các chuyên gia đã phát hiện trong 3 tháng 10, 11 và 12/2015, có tới hơn 6,8 triệu phần mềm độc hại từ Internet trên máy tính người dùng thuộc KSN tại Việt Nam. Con số này đủ lớn để đưa Việt Nam lên vị trí thứ 3 thế giới về mối nguy hiểm khi lướt web, chỉ sau Nga và Trung Quốc.

Tương tự, các chuyên gia cũng phát hiện hơn 94 triệu vụ việc liên quan đến phần mềm độc hại trên máy tính người dùng Việt, nhiều thứ 4 thế giới. 3 nước xếp trên Việt Nam là Bangladesh, Yemen và Somali.

T.C

XEM CÁC TIN CÔNG NGHỆ MỚI NHẤT:

Từ cuối tuần trước, dư luận trong nước bỗng xôn xao trước thông tin một số dòng máy tính của hãng Lenovo (Trung Quốc) được cài đặt sẵn phần mềm LSE, với chức năng và cơ chế hoạt động rất giống với phần mềm gián điệp.

Từ cuối tuần trước, dư luận trong nước bỗng xôn xao trước thông tin một số dòng máy tính của hãng Lenovo (Trung Quốc) được cài đặt sẵn phần mềm LSE, với chức năng và cơ chế hoạt động rất giống với phần mềm gián điệp.Mọi chuyện bắt đầu từ một văn bản được lan truyền trên mạng, được cho là do một địa phương gửi tới các cơ quan trên địa bàn cảnh báo về việc máy tính Lenovo được cài sẵn phần mềm "Lenovo Service Engine" (LSE) vào BIOS (chương trình chạy đầu tiên khi máy tính khởi động) trên bo mạch chính của máy tính trước khi xuất xưởng, trong khoảng thời gian khá dài, từ tháng 10/2014 đến tháng 6/2015.

|

| Phần mềm LSE hội đủ những yếu tố của phần mềm gián điệp |

Văn bản này cũng phân tích rất rõ cơ chế hoạt động của LSE. Theo đó, trong lần đầu tiên kết nối máy tính với Internet, LSE sẽ tự động tải về máy tính phần mềm khác có tên OneKey Optimizer. Do LSE tích hợp vào BIOS nên người dùng không thể xóa hẳn nó khỏi máy tính. Kể cả khi họ cài lại hệ điều hành hoặc định dạng lại ổ cứng thì trong lần chạy đầu tiên, hệ điều hành cũng sẽ tự động tìm lại LSE trong BIOS để thực thi.

Đầu tiên, LSE sẽ thay thế tập tin hệ thống mặc định của hề điều hành Microsoft Windows có tên là autochk.exe bằng tập tin mới cùng tên nhưng do Lenovo tạo ra. Sau đó, nó sẽ kiểm tra lại hướng dẫn %systemroot%\System32 xem có đang chứa 2 tập tin LenovoCheck.exe và LenovoUpdate.exe hay không, nếu không sẽ tự động đưa vào.

Ở quá trình khởi động tiếp theo, LenovoCheck.exe và LenovoUpdate.exe sẽ được kích hoạt với quyền hạn cao nhất, tự động kết nối đến máy chủ của Lenovo để gửi lên một số thông tin cơ bản của máy tính, tự động tải các trình điều khiển và phần mềm khác do Lenovo chỉ định.

Văn bản nhận định LSE hội tụ đủ các đặc tính của phần mềm gián điệp, với khả năng hoạt động ngầm mà người dùng không hay biết, cũng như can thiệp sâu vào các tập tin hệ thống mặc định của hệ điều hành Windows, lấy quyền cao nhất và thực hiện các thay đổi quan trọng, tự động tải về nhiều tập tin, phần mềm theo chỉ định của Lenovo. Do đó, LSE bị cảnh báo về nguy cơ đe dọa an toàn, an ninh thông tin mạng cho những cơ quan sử dụng, nhất là CQNN. Chính vì thế, các cơ quan nhận được văn bản được đề nghị không trang bị máy tính Lenovo bên trong hệ thống của mình.

|

| Dòng laptop cao cấp Yoga của Lenovo cũng chứa LSE |

Liên quan đến vấn đề này, đại diện Lenovo tại Việt Nam thừa nhận với một số cơ quan báo chí về sự tồn tại của LSE nhưng khẳng định, phần mềm này chỉ tự đông gửi “một vài dữ liệu hệ thống cụ thể về máy chủ Lenovo để giúp chúng tôi hiểu khách hàng sử dụng sản phẩm của mình ra sao. Những dữ liệu này không chứa thông tin cá nhân của người dùng.”

Các dữ liệu mà vị này nói đến ở trên bao gồm tên sản phẩm, tên vùng, thông tin cấu hình máy (dung lượng bộ nhớ, model CPU, độ phân giải màn hình, dung lượng ổ cứng…) và chỉ gửi về máy chủ của hãng lần trong đầu tiên khi máy tính kết nối Internet. Lenovo cũng đảm bảo LSE không "còn được cài đặt trên bất cứ máy tính nào kể từ tháng 6/2015, sau khi bản nâng cấp firmware BIOS mới được cài đặt trên tất cả desktop và laptop của hãng".

Trong danh sách các sản phẩm Lenovo "dính" LSE có khá nhiều sản phẩm phổ biến như Flex 2 Pro 15, Yoga 3 11; Yoga 3 14...

T.C

" alt="Laptop Lenovo VN bị nghi cài sẵn phần mềm gián điệp"/>