Vô tình bẻ khóa điện thoại khi thay SIM

|

Google đã mất đến 5 tháng để sửa lỗi. Ảnh: Android Central. |

Chuyên gia an ninh mạng David Schütz vừa vô tình tìm ra cách bẻ khóa màn hình khóa trên chiếc Google Pixel 6 và Pixel 5 của mình bằng cách đổi SIM điện thoại. Theôtìnhbẻkhóađiệnthoạtakizawa laurao anh, bất cứ ai cũng có thể vượt qua bước nhập mật khẩu hay mở khóa vân tay chỉ với vài phút cùng với 5 bước đơn giản.

Xuất hiện thông báo kỳ lạ sau khi khởi động lại

Cụ thể, anh đã vô tình tìm ra lỗ hổng của Google trong một lần chiếc Pixel 6 bị sụp nguồn vì cạn pin. Lúc đó, anh đang nhắn tin dở cho một người bạn nên đã nhanh chóng tìm cục sạc để mở nguồn điện thoại. Thiết bị nhanh chóng khởi động lại và hiển thị màn hình khóa, yêu cầu người dùng nhập mã PIN.

Nhưng David Schütz đột nhiên quên mất mật khẩu của mình nên đã nhập sai 3 lần và bị khóa SIM. Anh đã tìm mã bảo vệ sim (PUK) để nhập vào thiết bị và thiết lập thành công mã PIN mới. Song, điều kỳ lạ đã diễn ra.

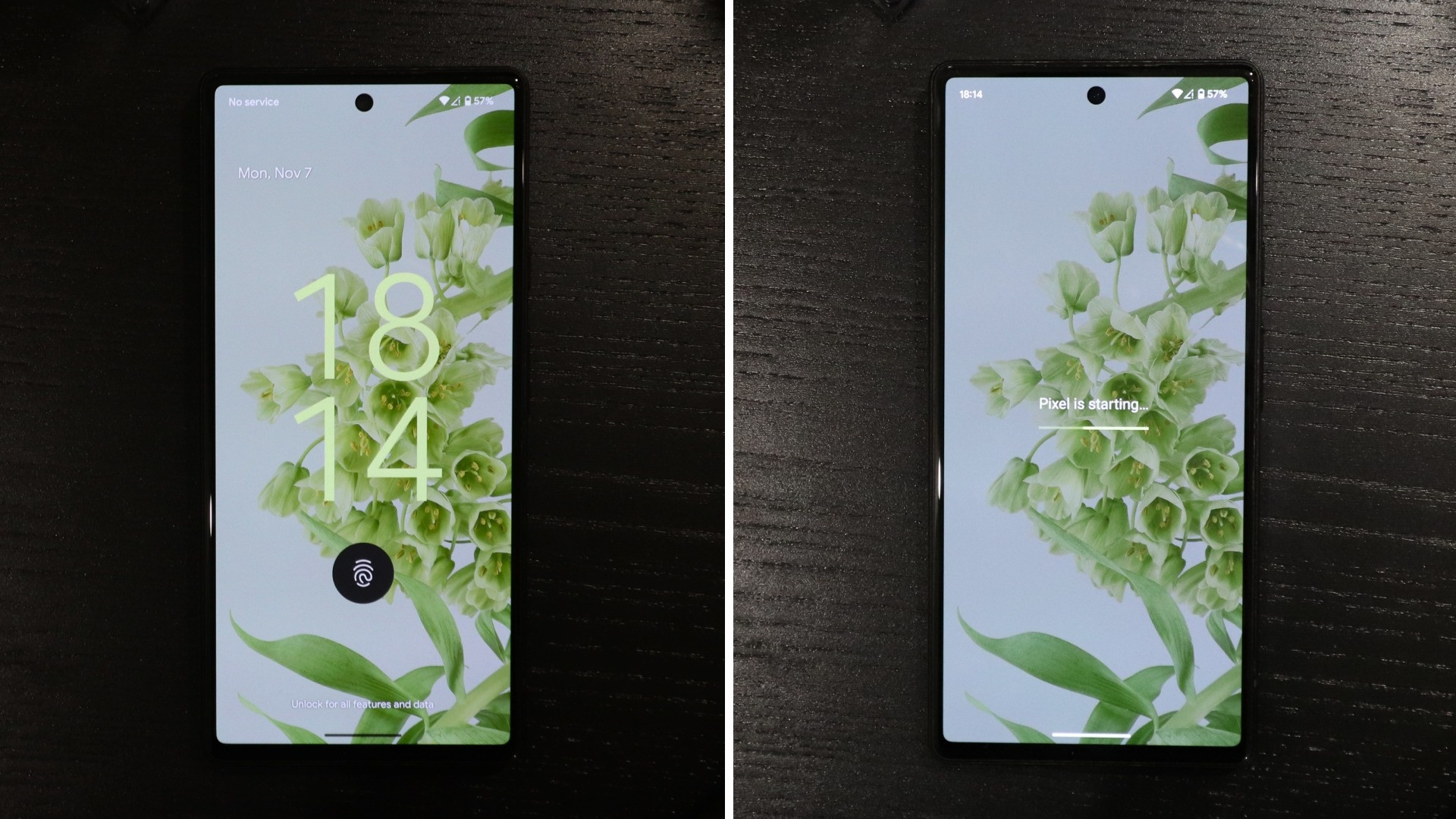

Chiếc Pixel 6 đã tự khởi động lại nhưng thay vì hiện mã khóa thông thường, nó lại hiển thị biểu tượng vân tay, yêu cầu người dùng mở khóa bằng sinh trắc học. Schütz đã nhập vân tay và được thiết bị xác nhận là chính xác. Sau đó, màn hình điện thoại hiển thị dòng thông báo “Pixel is starting…” (Pixel đang khởi động) rất lạ và treo ở đó mãi cho đến khi anh tắt nguồn rồi bật lại.

Theo chuyên gia an ninh, điều này không bình thường vì với các thiết bị Android, sau mỗi lần khởi động lại, người dùng phải nhập mã PIN hoặc mật khẩu khóa để mở khóa thiết bị. Hiển thị yêu cầu nhập bảo mật vân tay là điều chưa từng xảy ra trước đây. “Tôi cảm thấy điều này rất lạ lùng, có thể là dấu hiệu cho thấy có lỗ hổng bảo mật nào đó”, Schütz nhớ lại.

Vô tình phát hiện lỗ hổng nghiêm trọng

Đến ngày hôm sau, anh lặp lại các bước tương tự, khởi động, nhập sai mã pin 3 lần, thiết lập mật khẩu mới bằng mã PUK và cuối cùng vẫn nhận lại thông báo “Pixel is starting…” treo trên màn hình như cũ. Chuyên gia tiếp tục thử lại nhiều lần cho đến một lần vô tình quên khởi động lại máy nhưng vẫn tạo mật khẩu mới bằng mã bảo vệ SIM như cũ.

Lúc này, chiếc smartphone thậm chí không yêu cầu nhập vân tay mà cho phép người dùng truy cập thẳng vào màn hình chính chỉ với mã bảo vệ SIM.

|

Màn hình bị treo, chỉ hiển thị thông báo "Pixel is starting". Ảnh: David Schütz. |

David Schütz rất bất ngờ trước hiện tượng lạ này và nhận ra mình đã bẻ khóa thành công chiếc Pixel 6 chỉ bằng cách thay SIM. Sau đó, anh đã thử lại trên Pixel 5 và kết quả vẫn không thay đổi, chiếc smartphone truy cập thẳng vào màn hình chính mà không cần nhập mã PIN.

Theo Bleeping Computer, lỗ hổng bảo mật này rất phổ biến, xuất hiện trên phiên bản Android 10, 11, 12 và 13. Sơ hở của Google cũng đồng nghĩa với việc các đối tượng xấu có thể dùng thẻ SIM bị khóa mã PIN của mình để xâm nhập trái phép vào điện thoại của người khác.

Họ chỉ cần đổi SIM trong máy thành SIM của mình và làm các bước tương tự Schütz, nhập sai mã khóa 3 lần, đổi mật khẩu bằng mã PUK là đã có thể truy cập vào điện thoại mà không có bất cứ trở ngại nào.

Google chậm sửa lỗi

Trên thực tế, các thiết bị chạy Android thường sử dụng nhiều lớp bảo mật chồng lên nhau như mã PIN, mã khóa vân tay, quét mặt… Một khi mở khóa thành công một lớp, các lớp còn lại sẽ được bỏ qua.

Do đó, nguyên nhân của hiện tượng kỳ lạ xuất hiện trên smartphone của David Schütz là vì hệ thống mã khóa trong điện thoại đã vô tình bị bỏ qua sau khi người dùng mở điện thoại bằng mã PUK.

|

Bất cứ ai cũng có thể truy cập vào smartphone mà không cần mã khóa nếu sử dụng phương pháp này. Ảnh: Bleeping Computer. |

Điều này đã làm lớp màn hình bảo mật của mã PUK biến mất và cũng bỏ qua bước bảo mật tiếp theo bằng mã PIN. Nếu không có màn hình yêu cầu bảo mật nào xuất hiện, người dùng sẽ được chuyển trực tiếp vào màn hình chính, Bleeping Computercho biết.

Chia sẻ trên blog cá nhân, Schütz nói rằng anh đã ngay lập tức báo lỗi cho Google từ tháng 6 và hy vọng rằng sẽ được nhận thưởng 100.000 USD vì đã phát hiện lỗ hổng bảo mật nghiêm trọng. Nhưng đã có một người phát hiện trước và báo lỗi cho hãng công nghệ nên anh sẽ không thể nhận tiền và công bố phát hiện của mình.

Một tháng sau, Schütz nhận ra lỗi này vẫn chưa được sửa nên đã yêu cầu Google vá lỗi trong thời gian sớm nhất. Cuối cùng, hãng công nghệ đã chính thức công bố bản vá lỗi số hiệu CVE-2022-20465 vào tháng 11, đồng thời thưởng Schütz 70.000 USD vì phát hiện của anh.

(Theo Zing)

(责任编辑:Kinh doanh)

- Nhận định, soi kèo Osasuna vs Vallecano, 0h30 ngày 20/1: Lợi thế sân nhà

- Nhạc sĩ Lam Phương qua đời ở tuổi 83

- Nhạc sỹ Đỗ Bảo bồi hồi tái ngộ Hồ Quỳnh Hương

- Nhận định, soi kèo Odense BK với Brondby, 22h00 ngày 25/02: Bứt tốc

- Nhận định, soi kèo Nacional vs AVS, 22h30 ngày 19/01: Làm khó chủ nhà

- Nhận định, soi kèo PSS Sleman với Persita Tangerang, 15h00 ngày 27/2: Xa nhà là bão tố

- Hòa Minzy: Nếu hát nhạc trẻ hết hot, tôi sẽ chuyển sang Bolero

- Ca sĩ Đinh Lan Hương ra mắt MV 'Hà Nội bình yên'

- Soi kèo phạt góc Lille vs Nice, 03h05 ngày 18/01

- Vợ cũ Hoài Lâm lần đầu thử sức làm rapper

- Nhận định, soi kèo Persib Bandung với PSIS Semarang, 19h00 ngày 27/2: Khó cưỡng lịch sử

- Nhận định, soi kèo Arema Malang với Persija Jakarta, 15h00 ngày 26/2: Điểm tựa sân nhà

- Nhận định, soi kèo Zwolle vs PSV, 22h30 ngày 18/1: Xây chắc ngôi đầu

- Nghệ sĩ đau xót trước sự ra đi của nhạc sĩ Lam Phương

- Nhận định, soi kèo Arsenal vs Aston Villa, 0h30 ngày 19/1: Bám đuổi ngôi đầu

- Nhận định, soi kèo Zorya Luhansk với FC Vorskla Poltava, 18h00 ngày 26/2: Lịch sử gọi tên

- Nhận định, soi kèo El Gounah với Ismaily SC, 21h00 ngày 26/2: Trái đắng xa nhà

- Nhận định, soi kèo Lahti với HJK Helsinki, 19h00 ngày 27/2: Lịch sử gọi tên

- Nhận định, soi kèo Plymouth vs Queens Park Rangers, 19h30 ngày 18/1: Thay tướng đổi vận

- Trịnh Thăng Bình giả làm Sở Khanh, gặp Kiều ở Lầu Ngưng Bích